AMD Zen 2/3處理器漏洞曝光 攻擊成本僅200美元,威脅數(shù)據(jù)處理與存儲安全

近期,安全研究人員披露了影響AMD Zen 2和Zen 3架構(gòu)處理器的嚴(yán)重漏洞,該漏洞無法通過軟件或固件更新修復(fù),且攻擊成本極低,僅需約200美元即可實(shí)施。這一漏洞可能對計(jì)算機(jī)數(shù)據(jù)處理及存儲服務(wù)構(gòu)成重大威脅,引發(fā)行業(yè)廣泛關(guān)注。

漏洞的核心問題在于處理器微架構(gòu)的設(shè)計(jì)缺陷,攻擊者可通過側(cè)信道攻擊方式,繞過安全防護(hù)機(jī)制,竊取敏感數(shù)據(jù)或干擾系統(tǒng)運(yùn)行。Zen 2和Zen 3架構(gòu)廣泛應(yīng)用于AMD Ryzen、EPYC等系列處理器,涉及個人電腦、服務(wù)器和云基礎(chǔ)設(shè)施,因此漏洞影響范圍廣泛。

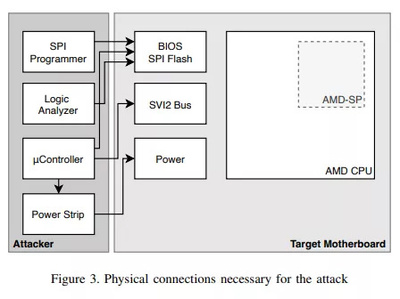

攻擊成本的低廉性加劇了風(fēng)險(xiǎn)。研究顯示,攻擊者只需投入約200美元購買廉價(jià)硬件工具,結(jié)合公開的利用方法,便能發(fā)起有效攻擊。這種低成本特性可能導(dǎo)致更多惡意行為者嘗試?yán)寐┒矗绕溽槍?shù)據(jù)處理和存儲服務(wù),如數(shù)據(jù)庫、云存儲和虛擬化平臺,造成數(shù)據(jù)泄露或服務(wù)中斷。

由于漏洞根植于硬件層面,AMD已確認(rèn)無法通過傳統(tǒng)補(bǔ)丁修復(fù),用戶需依賴緩解措施,如調(diào)整系統(tǒng)配置或采用隔離技術(shù),但這可能犧牲部分性能。專家建議,受影響用戶應(yīng)加強(qiáng)監(jiān)控,實(shí)施深度防御策略,并考慮硬件升級以長遠(yuǎn)規(guī)避風(fēng)險(xiǎn)。

總體而言,此漏洞事件突顯了硬件安全在現(xiàn)代計(jì)算中的脆弱性,提醒行業(yè)在追求性能的同時(shí),必須強(qiáng)化供應(yīng)鏈和架構(gòu)設(shè)計(jì)的安全審計(jì)。對于依賴AMD處理器的企業(yè)和個人,及時(shí)評估風(fēng)險(xiǎn)并采取應(yīng)對措施至關(guān)重要,以保護(hù)關(guān)鍵數(shù)據(jù)和服務(wù)完整性。

如若轉(zhuǎn)載,請注明出處:http://www.hnp-water.com/product/873.html

更新時(shí)間:2025-11-19 11:19:50